情報 セキュリティ 目的 具体 例

It Itイベント レポート 効果的な情報セキュリティマネジメントへのアプローチ

保存版 セキュリティ対策の第一歩 情報資産リスト の作り方 1 3 Itmedia エンタープライズ

Www Nisc Go Jp Active General Pdf Securityauditmanual Pdf

Iso 情報セキュリティマネジメントシステム Isms Isoトレーニングの専門サービス

わかりやすく解説 情報セキュリティとは 情報セキュリティの3要素まとめ クラウドシエンlab 企業と支援をつなげる経営支援情報メディア

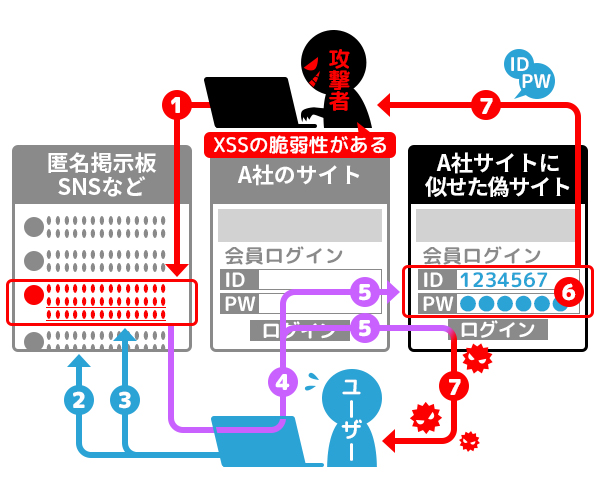

クロスサイトスクリプティングって何 サイトのセキュリティを高めるために カゴヤのサーバー研究室

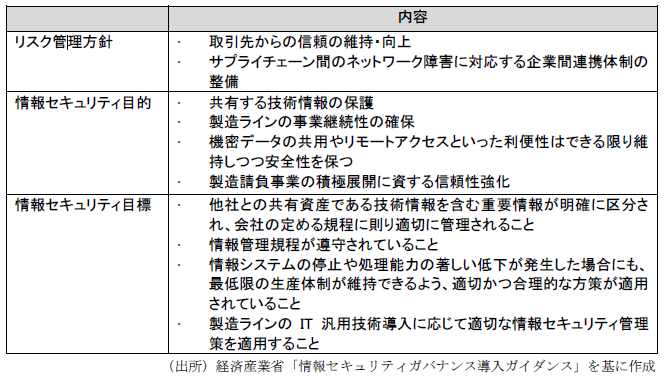

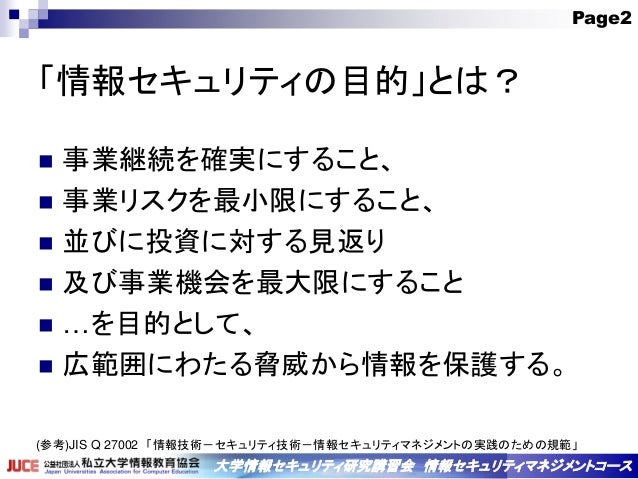

情報セキュリティ目的とは、組織が情報セキュリティ方針に基づいて決定しなければならない、各部門や階層に課す目的のことです。isoの要求事項には、以下のような記載があります。 6.2 情報セキュリティ目的及びそれを.

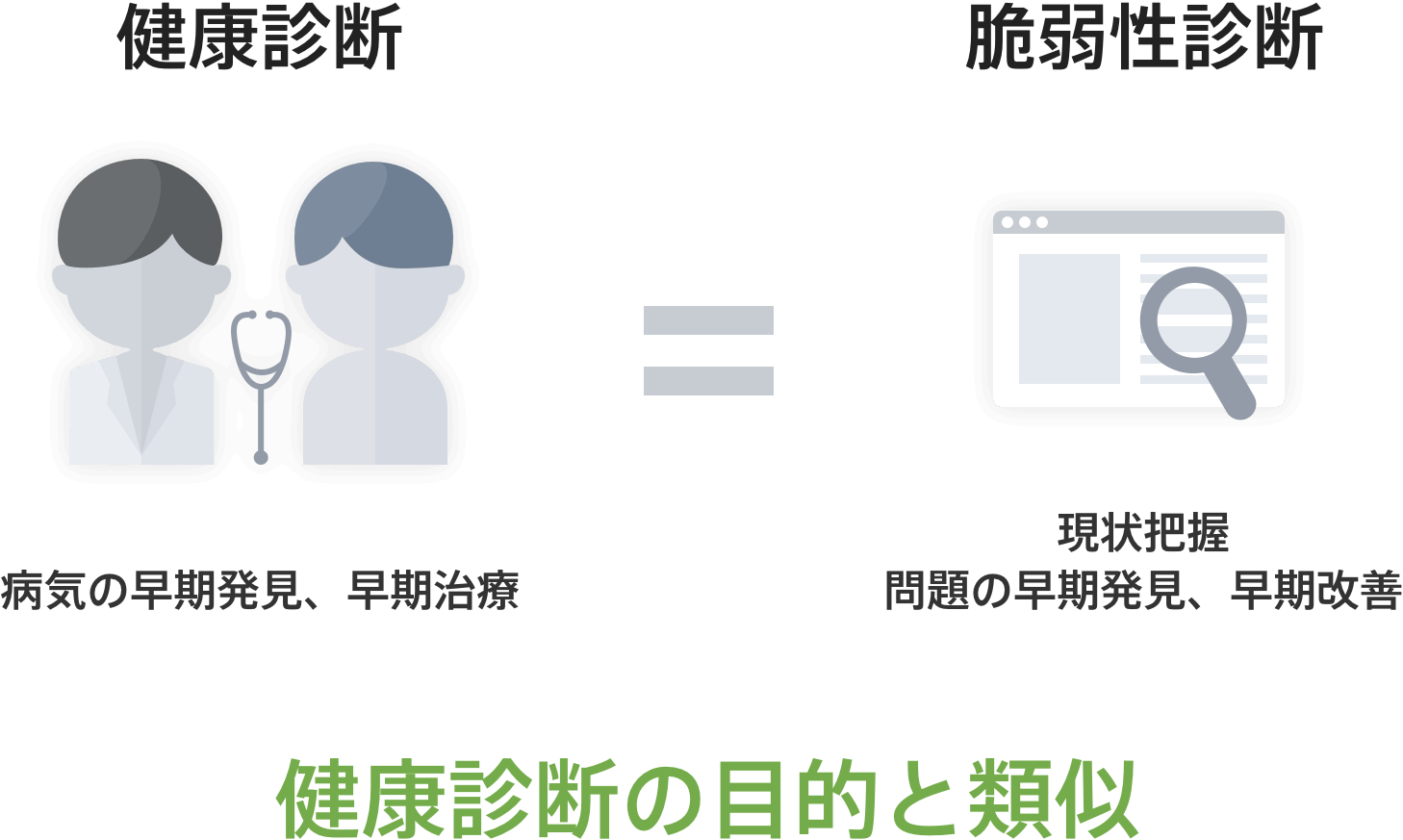

セキュリティ診断とは 脆弱性診断 セキュリティ監査 Secureowl Kccs

情報セキュリティの確保 Csr活動 企業情報 Ntt東日本

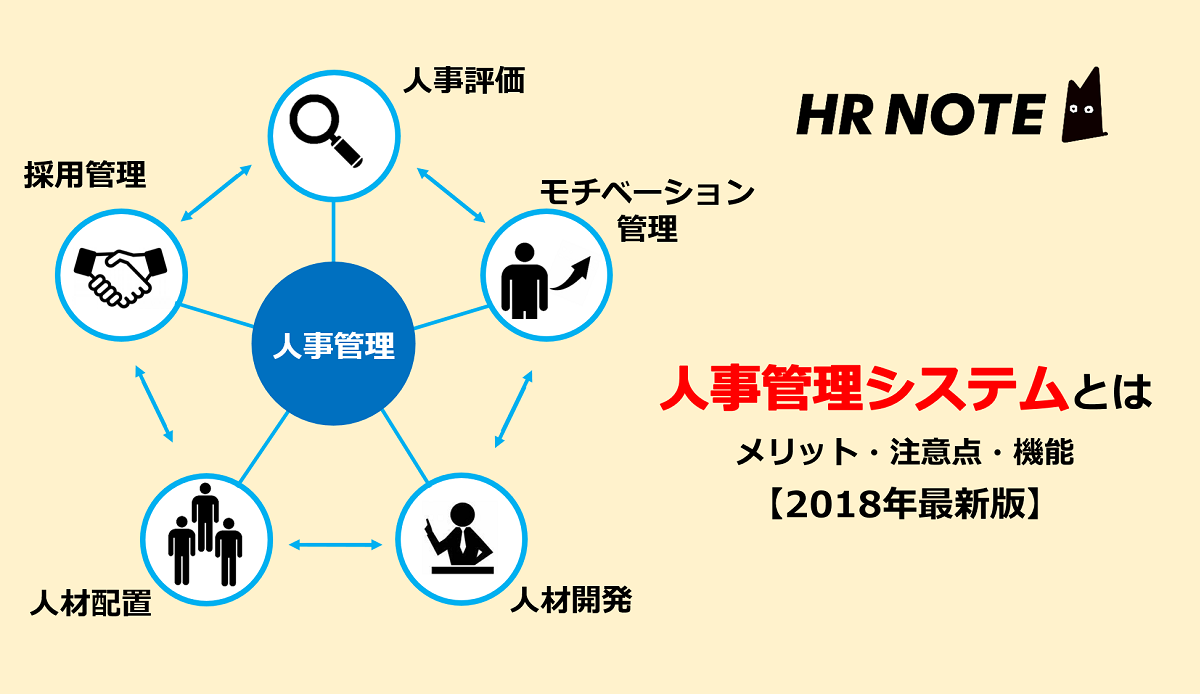

人事管理とは 目的や重要性 人事管理システムのメリットをご紹介 人事部から企業成長を応援するメディアhr Note

情報処理教科書 ポケットタイム要点整理 情報セキュリティマネジメント Seshop Com 翔泳社の通販

従業員セキュリテイ教育支援 機密文書 重要書類の廃棄処理なら出張シュレッダーのアリビオ 大阪府

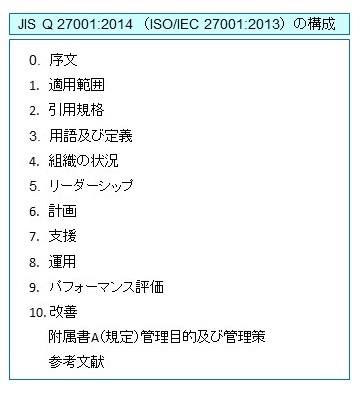

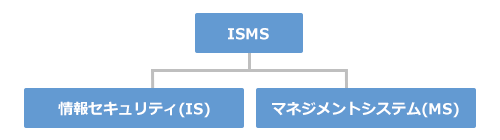

Isms 情報セキュリティマネジメントシステム の意味とは

Iso Iec 情報セキュリティマネジメントシステム Jmaqa 一般社団法人日本能率協会 審査登録センター

サイバー攻撃とは Webサイトへのサイバー攻撃の種類 お役立ちブログ 情報セキュリティ対策に関するお役立ち情報 企業の情報セキュリティ対策 Itシステム運用のjbs jbサービス株式会社 jbサービス株式会社

統合ログ管理ソリューション Logstorage サービス ソリューション Itソリューションのtis株式会社

情報セキュリティ目的とは Ismsの認証取得 運用更新代行コンサルティングのisms総研

Www Niad Ac Jp N Hyouka Hyoukakekka R01 Ichinoseki E8 87 E6 96 993 1 2 2 8 E8 Ac 9b E7 Bf 92 E4 9a E5 B9 E6 9031 E5 B9 B4 E5 Ba A6 E6 95 99 E8 81 E5 93 A1 E5 90 91 81 91 E6 85 E5 A0 B1 Ad A5 86 A3 E8 Ac 9b E7 Bf 92 E4 9a E8 87 E6 96 99 Pdf

情報セキュリティ管理基準 情報セキュリティ監査制度 Jasa Japan Information Security Audit Association

情報セキュリティマネジメントシステム Of Isms Society

情報セキュリティの確保 Csr活動 企業情報 Ntt東日本

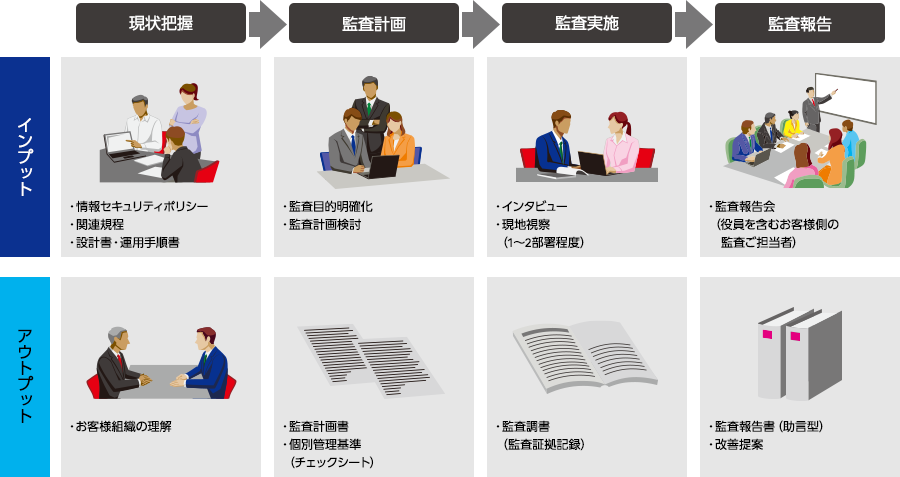

ここがポイント 情報セキュリティ監査

サイバーセキュリティ経営ガイドライン Meti 経済産業省

Iso クラウドセキュリティ認証 Iso認証機関 ビューローベリタス

サイバー犯罪とは 宮城県警察サイバー犯罪対策課

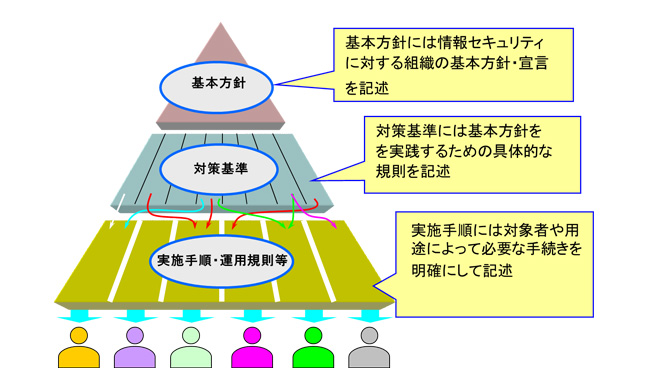

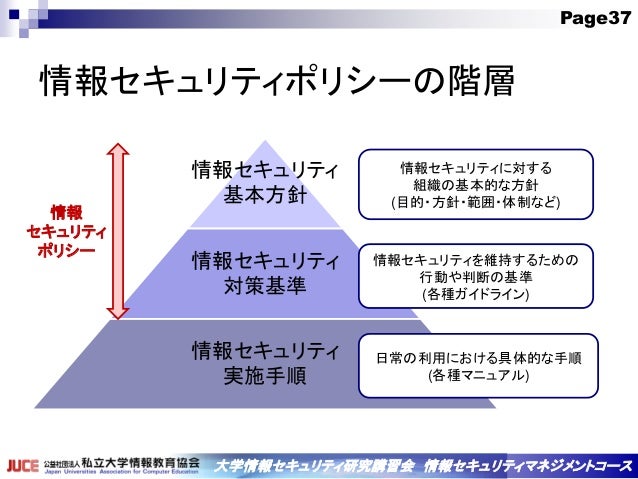

情報セキュリティポリシーの内容 情報セキュリティマネジメントとは 組織幹部のための情報セキュリティ対策 企業 組織の対策 国民のための情報セキュリティ サイト

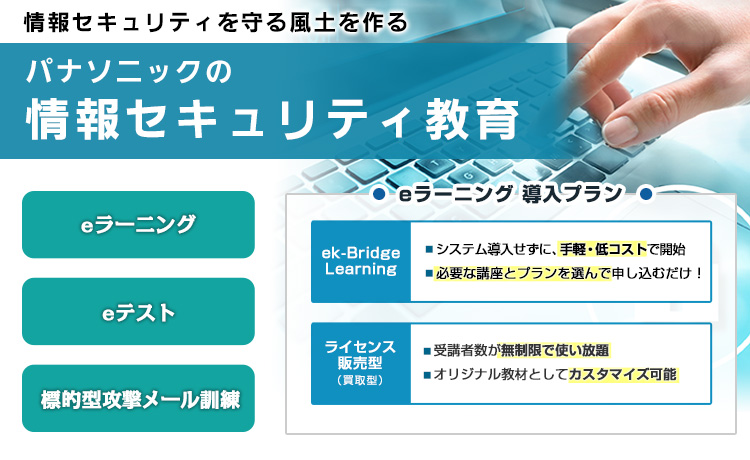

情報セキュリティ教育 教育目的と教育手法 Eラーニング Panasonicの人材育成

プライバシー セキュリティ Zホールディングス株式会社

情報セキュリティ ゲヒルン株式会社

Isoの基本のキ 情報セキュリティ目的とは Isoプロ

第一回 情報セキュリティ 05a1027 後藤航太 Ppt Download

情報セキュリティマネジメントシステム Isms 適合性評価制度の概要 情報マネジメントシステム認定センター Isms Ac

セキュリティ事故 事件の被害事例から学ぶ 対策まとめ

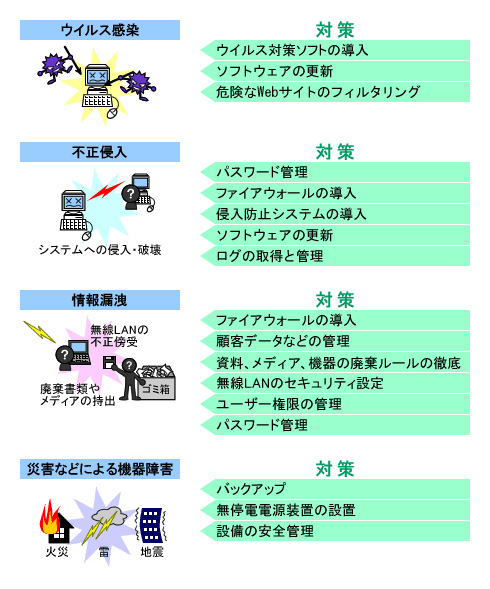

必要な情報セキュリティ対策 組織幹部のための情報セキュリティ対策 企業 組織の対策 国民のための情報セキュリティサイト

情報セキュリティの概要

P2zoli Aftm56m

情報セキュリティ監査サービス 富士通エフサス

Iso 株式会社gcc Japan

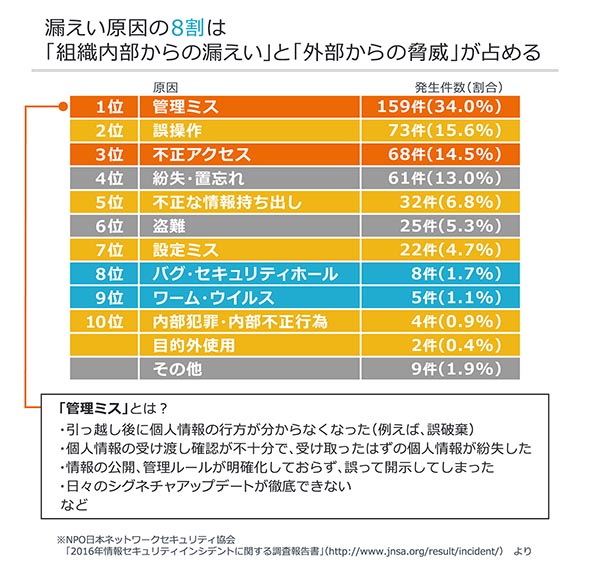

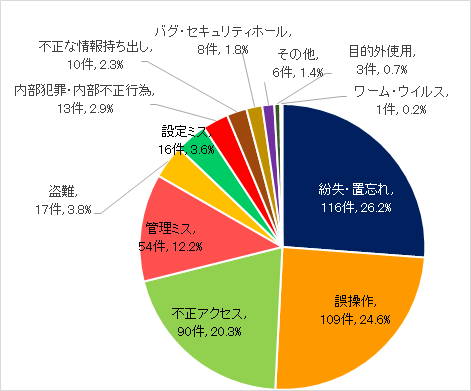

事例と原因 情報漏洩リスク対策3選と社内セキュリティシステム Ism アイエスエム Cloudone

全文pdf 単語帳アプリ付 徹底攻略 情報セキュリティマネジメント教科書 令和2年度 Amazon Com Books

Msqa Jp 情報セキュリティ 文書 記録様式 サンプル集

Www Mlit Go Jp Common Pdf

Isms 情報セキュリティマネジメントシステム とは 情報マネジメントシステム認定センター Isms Ac

教育とictのいま 06 教育情報セキュリティポリシーと学校のict 第2回 Sight 次世代を生み出すテクノロジーの視点

セキュリティ診断 脆弱性診断 検査 セキュリティ対策のラック

Ismsとは Pマークとの違いや取得までの流れ 期間 費用を解説 Isms Iso認証取得コンサルティング

情報セキュリティ レイヤーズ コンサルティング

情報セキュリティポリシーに関するガイドライン

Qt Pro セキュリティ研修サービス セキュリティ サービスから探す Qtpro公式サイト

情報セキュリティポリシーに関するガイドライン

教育 学習 企業 組織向け ここからセキュリティ 情報セキュリティ ポータルサイト

Q Tbn 3aand9gcsbaobfb Ljkvcvwqmimtbvkukj2l Mnoxy0bjrrmmokrvoo7f2 Usqp Cau

情報セキュリティ基本方針について 日本ユニシスについて 日本ユニシス

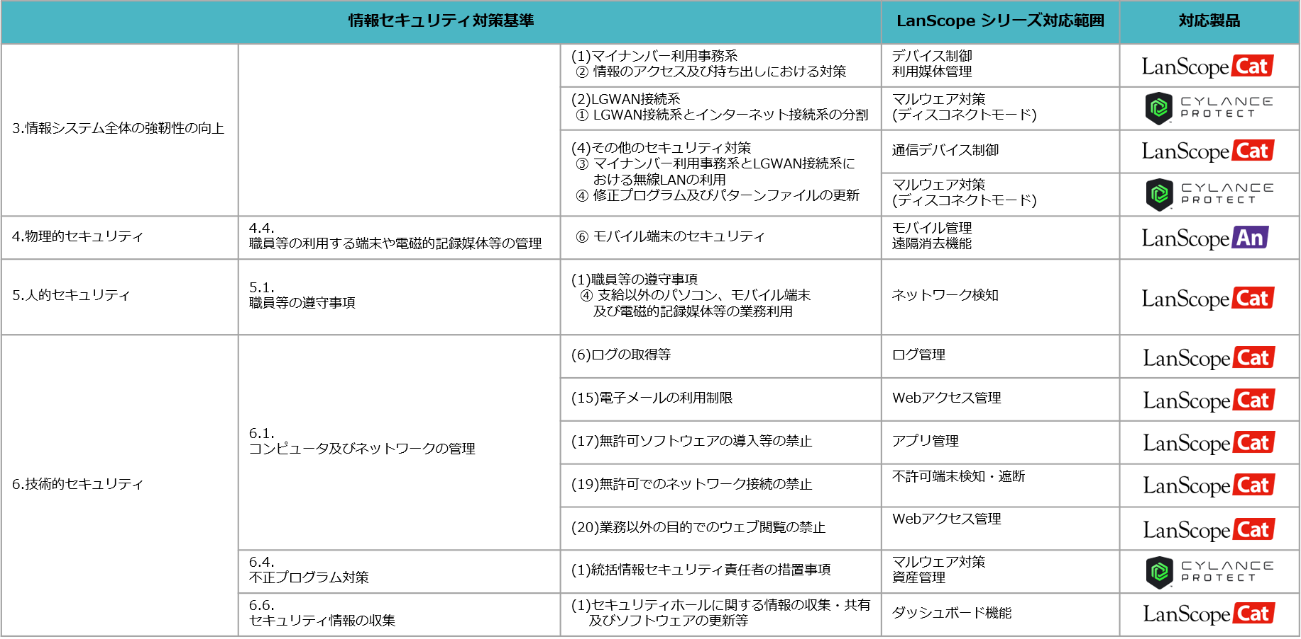

地方公共団体における情報セキュリティポリシーに関するガイドライン とは Wizlanscope

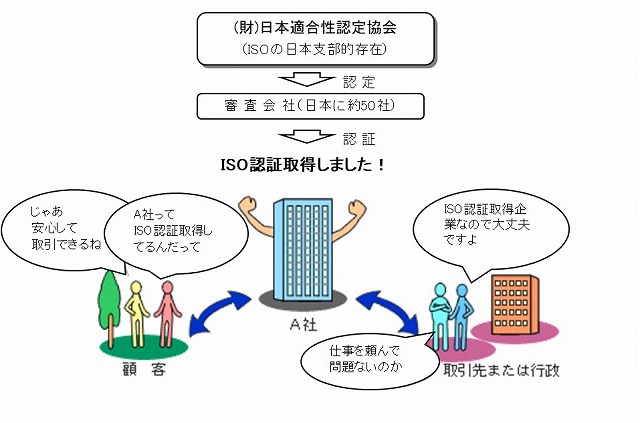

Isoとは Iso取得で成功する

情報セキュリティとは 3要素 対策 企業と個人に潜む10大脅威 セキュリティ診断サービス ボクシルsaas 法人向けsaasの比較 検索サイト

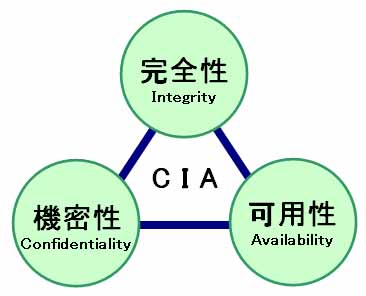

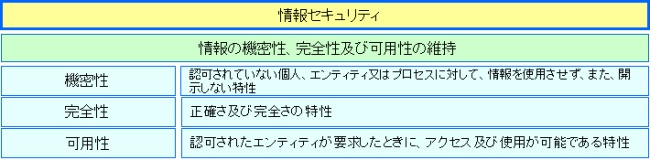

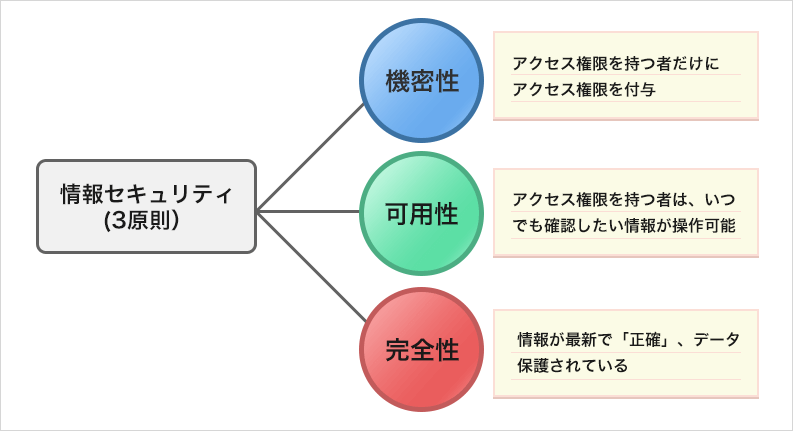

情報セキュリティの3要素とは

情報セキュリティ対策は 3つの種類 技術 物理 人 と3つの機能 防止 検出 対応 の組み合わせで考えるべし 1 3 Enterprisezine エンタープライズジン

終わりなきitセキュリティ対策 に必要な2つの視点とは ニッポンのsi が語る 日本企業に合うソリューションの真のカタチ It

多層防御とは セキュリティ対策の重要な仕組みと対策を解説 Waf ボクシルsaas 法人向けsaasの比較 検索サイト

図解 Ssl Tlsとは何か 仕組みや導入方法をわかりやすく解説します カゴヤのサーバー研究室

Sec01 02サイバーセキュリティ関連各種ガイドブックの内容要約

概要 Iso Iec 情報セキュリティ Iso認証 日本品質保証機構 Jqa

さいたま市 さいたま市情報セキュリティポリシー

組織を守るために知っておきたいサイバー攻撃の種類 選

情報セキュリティのための 内部組織 とは 付属書a管理目的及び

テレワークの情報セキュリティの中で出てくるファイアウォールとは何ですか テレワーク総合ポータルサイト

情報セキュリティ対策は 3つの種類 技術 物理 人 と3つの機能 防止 検出 対応 の組み合わせで考えるべし 1 3 Enterprisezine エンタープライズジン

Www Soumu Go Jp Main Content Pdf

情報セキュリティの概要

Isms 情報セキュリティマネジメントシステム とは 情報マネジメントシステム認定センター Isms Ac

Isms構築 情報セキュリティの目的 とは

Jacoのwebsite 日本環境認証機構 サービスのご案内 情報セキュリティマネジメントシステム審査 Iso Iec

サイバー攻撃の目的とは どんな種類があるの 日立ソリューションズの5分でわかるセキュリティコラム

情報資産とは 分類や脅威 リスクへの対策

経営者が知っておきたい最初に行うべき情報セキュリティ対策 Edr実践ポータル

Nist Sp800 171 とは

Is0 シリーズ 情報セキュリティ マネジメントシステム規格解説

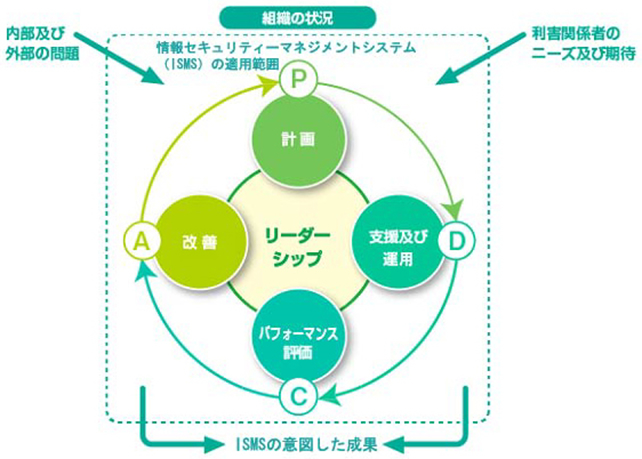

情報セキュリティマネジメントの実施サイクル 情報セキュリティマネジメントとは 組織幹部のための情報セキュリティ対策 企業 組織の対策 国民のための 情報セキュリティサイト

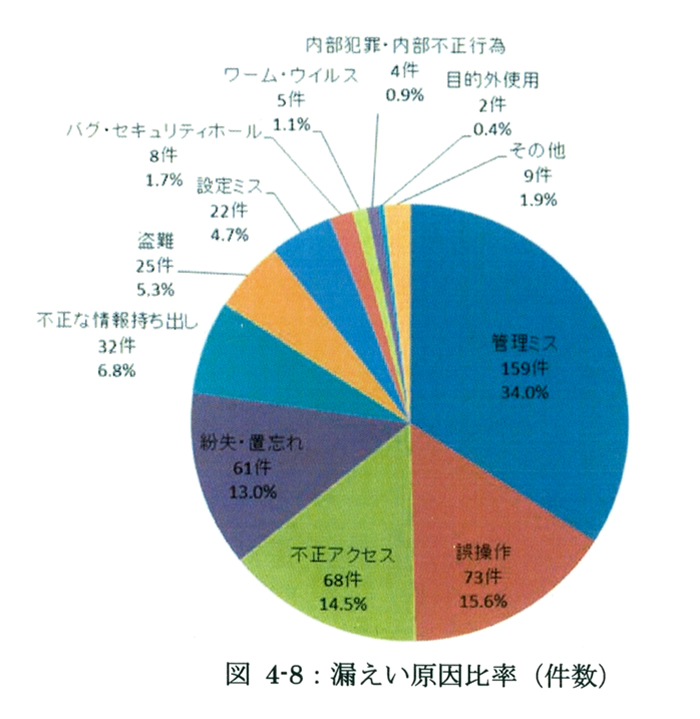

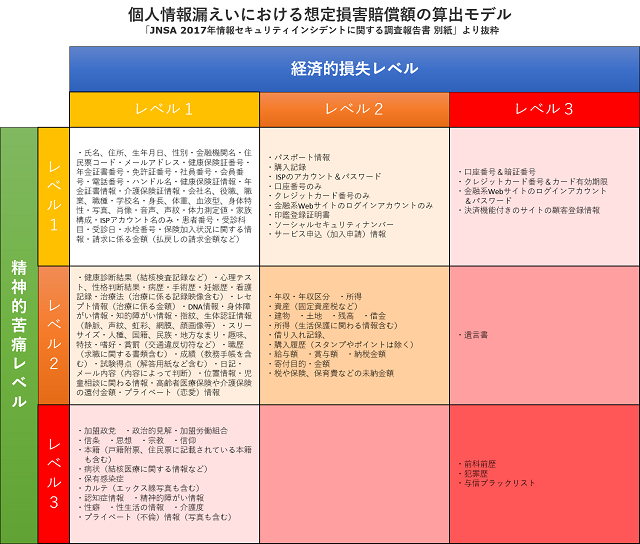

個人情報漏えいの影響と原因 企業の個人情報保護法への取組と事例 18年版 5 情シスhack

情報セキュリティ目的とは Ismsの認証取得 運用更新代行コンサルティングのisms総研

2

情報セキュリティ対策に使えるガイドライン まとめ Ism Web Store 資料集

情報セキュリティの三大要素 可用性 機密性 完全性 について Isoプロ

Iso 株式会社gcc Japan

78 根本から知っておくべき情報セキュリティ研修の目的 フェローズジャパン

情報セキュリティポリシーの策定 情報セキュリティマネジメントとは 組織幹部のための情報セキュリティ対策 企業 組織の対策 国民のための情報セキュリティ サイト

Isoの情報セキュリティ目標 情報セキュリティ方針とは Isoプロ

簡単解説 Isoとisms認証 情報セキュリティの必要性と効果 定義 店通 Tentsu

情報セキュリティにおける リスク とは 脅威 と 脆弱性 の中身を知ろう 1 3 Enterprisezine エンタープライズジン

第6回 情報セキュリティ運営委員会 日経クロステック Xtech

Isoの情報セキュリティ目的とは Isoプロ

2

情報セキュリティ体制 をたずねられたら いまさら聞けない対策のポイント

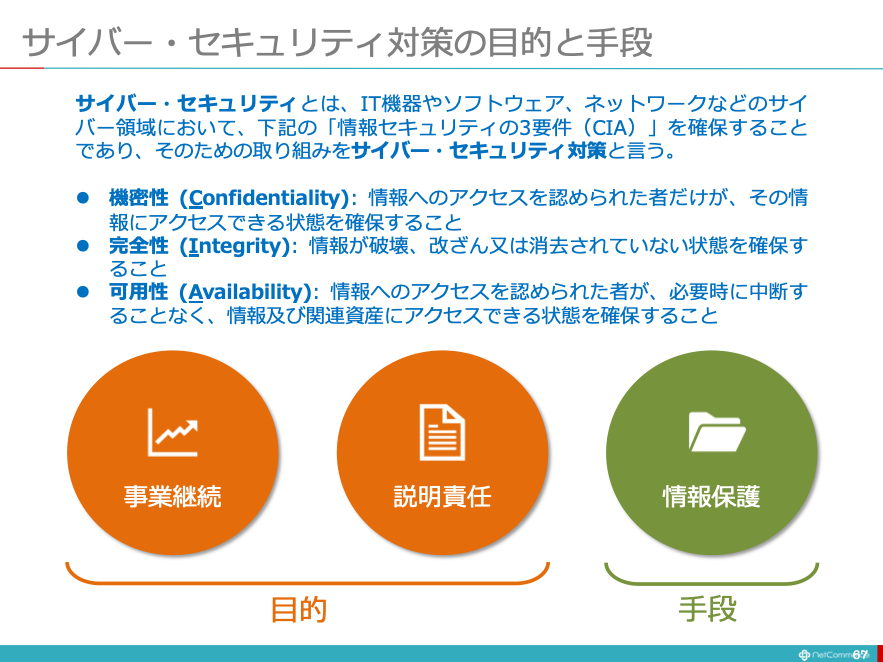

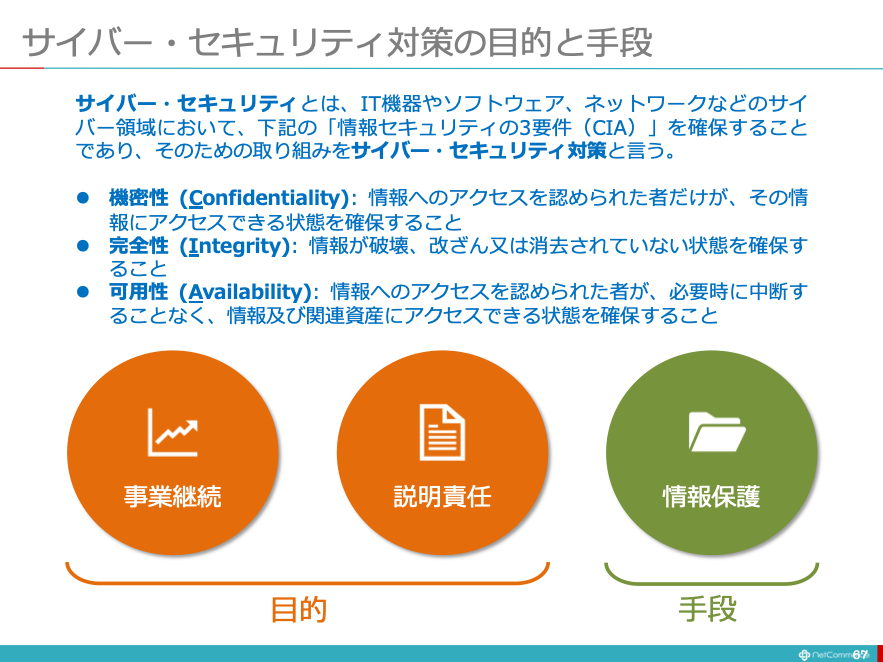

図解 コレ1枚でわかるサイバー セキュリティ対策の目的と手段 Itソリューション塾 オルタナティブ ブログ

情報を保護するために必要なismsとは 目的や導入方法を解説 セキュリティ対策 Cybersecuritytimes

事業継続のために 企業が遵守すべき法律やガイドライン ビジネス継続とitについて考える

教育とictのいま 06 教育情報セキュリティポリシーと学校のict 第2回 Sight 次世代を生み出すテクノロジーの視点

情報セキュリティ対策の自己点検をしてみよう 無料チェックリストを紹介 フォーカスシステムズ Webマガジン

制御システムのセキュリティリスク分析ガイド 第2版 セキュリティ対策におけるリスクアセスメントの実施と活用 を公開 Ipa 独立行政法人 情報 処理推進機構

スペースマーケット 情報セキュリティマネジメントシステム Isms の国際規格の認証を取得 株式会社スペースマーケット

情報セキュリティ対策eラーニング クラウド型eラーニングサービス 法人のお客さま Ntt東日本